Site-to-Site VPN zwischen AVM Fritz!Box und Watchguard XTM

Ich stand vor der Herausforderung ein Site to Site VPN zwischen einer AVM FritzBox! 7270 und einer Watchguard XTM 505 aufzubauen.

Da es im Internet nur sehr wenige Anleitungen gibt und die vorhandenen schon von Anno Tukk sind, wollte ich hier nun mal eine mögliche Beispielkonfiguration vorstellen.

Für die Fritzbox ist eine .cfg Datei notwendig.Diese kann entweder über das Tool „FritzBox Fernzugang einrichten“ erstellt werden oder manuell erstellt werden.

Diese wird anschließend in der FritzBox! unter „Internet/Freigaben/VPN“ importiert.

Wichtig: Das default Netz 192.168.178.0 darf nicht verwendet werden wenn mit der FritzBox ein Site to Site VPN aufgebaut wird.

Für eine Verbindung zwischen FritzBox und Watchguard ist folgende VPN.cfg möglich:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "VPN_Verbindungs_Name";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 1.2.3.4;

remote_virtualip = 0.0.0.0;

localid {

ipaddr = 2.3.4.5;

}

remoteid {

ipaddr = 1.2.3.4;

}

mode = phase1_mode_aggressive;

phase1ss = "def/3des/sha";

keytype = connkeytype_pre_shared;

key = "Presharedkey";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.20.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 172.16.20.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-3des-sha/ah-no/comp-no/no-pfs";

accesslist = "permit ip any 172.16.20.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOF

Die Watchguard muss zu dieser AVM Konfiguration folgendermaßen konfiguriert werden:

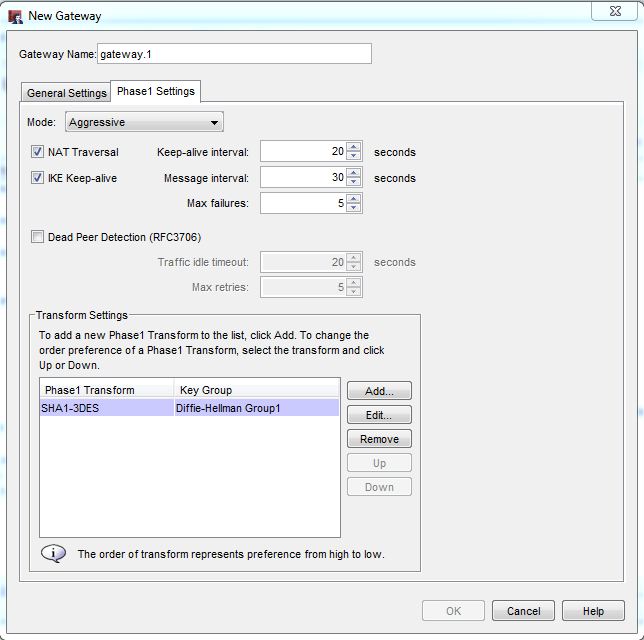

„VPN/Branch Office Gateways/Add“

Phase1 Settings:

Wichtig hierbei: statt des Default-Wertes der Key Group von DH2 muss hier DH2 verwendet werden.

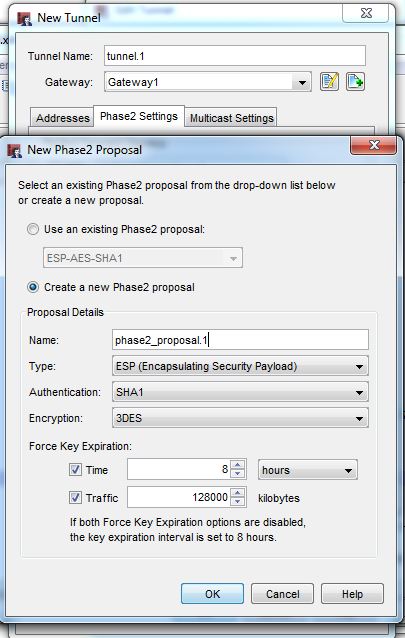

„VPN/Branch Office Tunnels/Add“

Hinzufügen von neuen Phase2 Proposals mit folgenden Einstellungen:

Speichern der FW Config.

Anschließend kann der VPN Tunnel aufgebaut werden.

Diese Config beschreibt nur eine mögliche von vielen Möglichkeiten!

Gruß

Alte Themen leben länger. Ich habe ein paar Verständnisprobleme mit dem obigen Beispiel.

Ich habe mir eine cfg Datei erstellen lassen, mit den Parametern die mir bekannt sind. Dabei wurde z.B. bei der localid der FQDN Name eingetragen. Könnte das ein Problem sein, das die Verbindung nicht funktioniert?

localid {

fqdn = „dshfhkjhsdfiihsaf.myfritz.net“;

Hallo, die localID ist die ID mit der sich die Fritzbox „meldet“ und legitimiert. Das kann durchaus auch eine myfritzadresse sein, oder eine dyndns adresse (was die myfritzadresse ja ist), oder eine feste IP oder oder oder..

ich würde erst mal sagen, dass es daran nicht liegen sollte.

Hallo Hauke, kennst Du Dich damit aus und wenn Ja, bist Du käuflich?

Gruß

Alte Themen leben länger. Ich habe ein paar Verständnisprobleme mit dem obigen Beispiel.

Ich habe mir eine cfg Datei erstellen lassen, mit den Parametern die mir bekannt sind. Dabei wurde z.B. bei der localid der FQDN Name eingetragen. Könnte das ein Problem sein, das die Verbindung nicht funktioniert?

localid {

fqdn = „dshfhkjhsdfiihsaf.myfritz.net“;

Hallo und Guten Abend,

ich stehe vor dem gleichen Problem eine Watchguard T30 mit einer Fritzbox 7490 zu verbinden.

Nun meine Frage:

Aus welchem Grund darf das Netz 192.168.178.0/24 nicht verwendet werden? Darf es allgemein auf keiner Seite verwendet werden oder nur auf der Seite der Fritzbox nicht oder nur auf der Seite der Watchguard nicht?

Vielen Dank :)

Hi,

um mehrere Netze von FritzBox und WatchGuard anzubinden, muss folgendes gemacht werden:

Die Phase 2 wird auf „ANY“ gestellt:

phase2remoteid { ipnet { ipaddr = 0.0.0.0; mask = 0.0.0.0; } }Und was nun wirklich in den VPN-Tunnel geroutet werden soll, wird über die ACL bestimmt:

accesslist = "permit ip any 10.0.1.0 255.255.255.0", "permit ip any 10.0.2.0 255.255.255.0", "permit ip any 10.0.3.0 255.255.255.0";Wichtig dabei sind zwei Punkte:

1.) Zwischen den Zeilen in der ACL ein Komma, zum Abschluss ein Semikolon,

2.) Gleiche Konfiguration auf der WatchGuard (d.h. als local Address im Tunnel die 0.0.0.0/0 eintragen)

Damit kann ich mehrere Netze hinter der WatchGuard ansprechen. Ich habe einen ANY-Tunnel, der jegliche Subnetze zu der WatchGuard durchlässt. Auf der FritzBox bestimmt meine ACL die Routen ins VPN und auf der WatchGuard „sollte“ man dann auch nicht den Haken bei „Add to BoVPN Policy“ setzen, sondern eigene Regeln für den Tunnel erstellen.

.. Fertig! :-)

Hallo,

hat evtl. Jemand schon einmal einen VPN- Tunnel von Fritz! zu Watchguard konfiguriert, der auf zwei IP-Netze hinter der Watchguard zugreifen soll?

Vom Homeoffice ins erste Firmennetz funktioniert ohne Probleme, aber ein zweites Netz hinter der Watchguard bekomme ich einfach nicht zum Laufen..

evtl. verhindert deine watchguard die icmp-pakete (ping)…

Hallo,

ich weiß das Thema ist schon ein bisschen älter aber ich stehe gerade vor dem Problem eine Watchguard Firebox M400 mit einer Fritzbox 7330 Firmware 6.50 Site-To-Site aufzubauen. Ich bekomme auch einen Tunnel aufgebaut, kann aber leider nicht über diesen Arbeiten. Es ist kein Ping möglich.

Hallo Olli,

hast du dein VPN ans laufen bekommen?

ich habe hier mehrere FB 7490 die ich anbinden soll.

Geht dyndns?

Kanst du einen annonymiserte .cfg posten?

danke

Daniel